Pode ser difícil gerenciar o grau de privilégios fornecidos a cada pod e contêiner em um contêiner do Kubernetes. Podemos utilizar os recursos do Kubernetes SecurityContext para adicionar ou excluir os recursos do Linux do pod e do contêiner para aumentar a segurança do contêiner. Este artigo se concentra no uso do securityContext para implementar um exemplo simples de adição e exclusão de recursos. A configuração de um arquivo yaml para excluir todos os recursos e adicionar apenas um recurso a um contêiner é fornecida no exemplo de amostra. Neste artigo, os comandos proc e capsh são usados para exibir os recursos do contêiner.

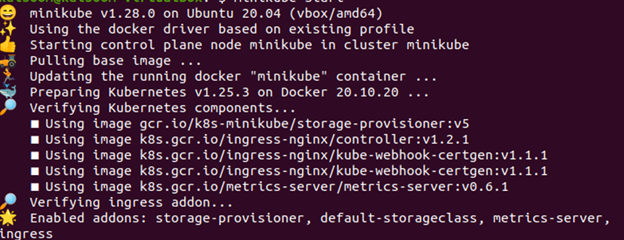

Etapa 1: Iniciar o servidor Minikube

Primeiro, inicie o servidor minikube para poder executar seu aplicativo e usar as instruções do kubectl. Você pode implantar seus nós, pods e até cluster usando o servidor minikube no ambiente Kubernetes. O seguinte comando deve ser usado para manter o minikube no modo ativo:

> iniciar minikube

Ao fazer isso, o servidor minikube é ligado e o ambiente Kubernetes está pronto para uso.

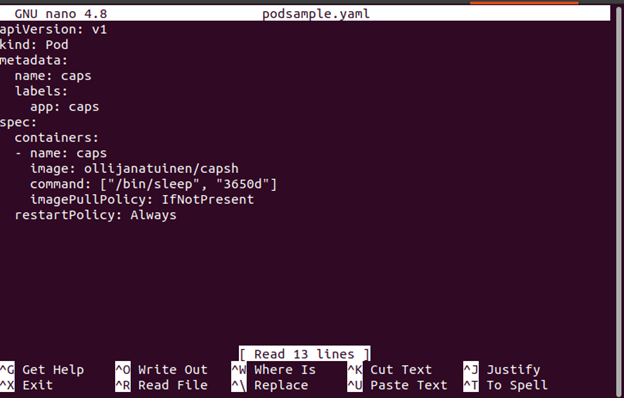

Passo 2: Criar um arquivo YAML do Kubernetes

Na segunda etapa, crie um arquivo YAML para implantar um pod.

Siga as etapas para criar um arquivo yaml usando o nano:

- Vá para o caminho do diretório onde deseja criar o arquivo ou modificar um arquivo existente.

- Digite o comando nano seguido do nome do arquivo.

Execute o seguinte comando nano. Ele cria um arquivo de configuração YAML chamado “nano podsample.yaml”.

> nano podsample.yamlVamos para a próxima etapa, que ajudará você a saber como configurar um arquivo podsample.yaml.

Etapa 3: Configurar o arquivo YAML

Adicionamos a ferramenta capsh na etapa anterior para que possamos ver os recursos do nosso contêiner.

Observe que nenhum desses parâmetros está configurado para uma seção securityContext para este contêiner. Assim, eles são todos configurados para os padrões do sistema. Considere o fato de que esse contêiner opera como o usuário padrão fornecido no Dockerfile a partir do qual é construído, se nenhum usuário for definido para ele no Kubernetes. Para muitos contêineres, esse usuário padrão é o root.

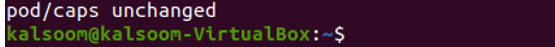

Passo 4: Criar um pod

Nesta etapa, vamos criar podsample.yaml com o seguinte comando anexado:

> kubectl apply -f podsample.yaml

Passo 5: Verifique os recursos

Na etapa anterior, um pod é criado e executado.

Agora que temos um shell dentro dele, podemos usar o capsh para verificar seus recursos usando o seguinte comando:

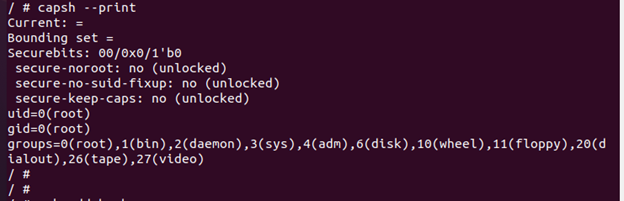

> $ kubectl executivo - -stdin - -tty cápsulas - - cinzasUsando o comando capsh, é possível ver as capacidades padrão do contêiner listadas a seguir:

Podemos observar a partir da saída fornecida que o contêiner tem muitos recursos padrão que são fornecidos ao contêiner em tempo de execução.

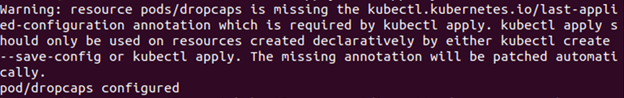

Passo 6: Largue o Solteiro Capacidade Y no Kubernetes SecurityContext

Nesta etapa, descartamos a capacidade única do contêiner.

Vamos configurar o arquivo yaml usando o seguinte comando:

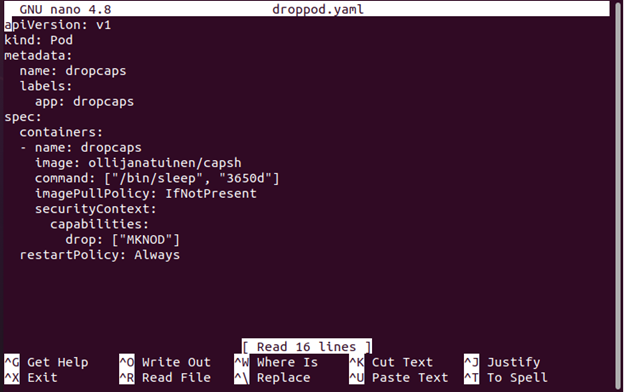

> nano dropod.yamlDepois disso, vá para configurar o arquivo droppod.yaml usando o seguinte comando fornecido:

> kubectl apply -f droppod.yaml

Etapa 7 : Configurar para adicionar o recurso único no arquivo YAML

Nesta etapa, abra o arquivo yaml (droped.yaml) que foi criado na Etapa 6. Em seguida, defina o contêiner de forma que ele não tenha mais acesso ao recurso CAP_MKNOD, que remove a capacidade de criar os novos nós do sistema de arquivos.

O arquivo configurado é o seguinte:

Etapa 8 : Verifique os recursos

O arquivo yaml está configurado para descartar o recurso CAP_MKNOD.

Nesta etapa, execute o arquivo dropcaps.yaml para verificar os recursos do contêiner usando o seguinte comando:

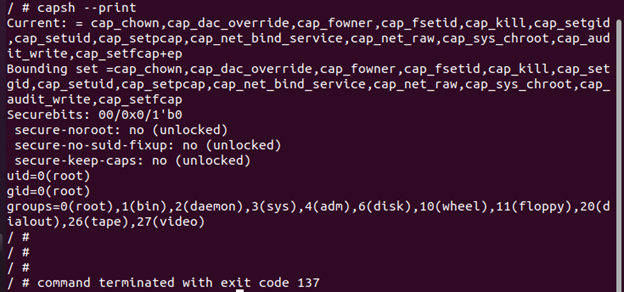

> $ kubectl executivo - -stdin - -tty capitulares - - cinzasAs capacidades podem ser verificadas executando o arquivo dropcaps:

> #capsh - -print

Podemos observar que este pod perdeu a capacidade CAP_MKNOD em comparação com o primeiro pod.

Etapa 9 : Elimine todos os recursos no Kubernetes SecurityContext

Como o Kubernetes pode descartar um único recurso, ele também pode descartar todos os recursos por meio de securityContext. Nesta etapa, elimine todos os recursos do contêiner, implicando o comando fornecido:

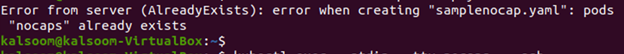

> nano amostranocap.yamlDepois disso, configure o arquivo samplenocap.yaml usando o seguinte comando:

> kubectl criar -f amostranocap.yaml

Agora, vamos para a próxima etapa para descartar todas as capacidades em nossas configurações de securityContext.

Etapa 10: configurar todos os recursos no arquivo YAML

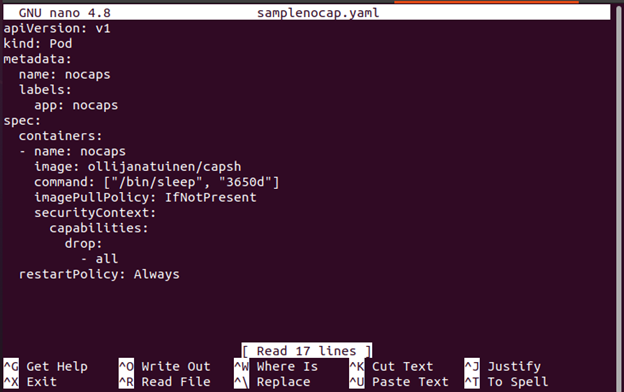

Nesta etapa, abra o arquivo yaml que foi criado na Etapa 9. Em seguida, configure dentro do container.securityContext e elimine todos os recursos do contêiner.

O arquivo configurado é o seguinte:

Etapa onze : Verifique os recursos

Execute o nocaps em capsh para ver as informações sobre os recursos. Nesta etapa, use o seguinte comando e exiba todos os recursos do contêiner:

> kubectl executivo - -stdin - -tty nocaps - - cinzasAs capacidades podem ser verificadas na ilustração a seguir executando o arquivo yaml samplenocaps em capsh:

> #capsh - -print

A saída anterior mostra que current=”” e bounding set=”” estão vazios agora. Os recursos são descartados com sucesso.

Passo 1 2 : Instalar o Bash

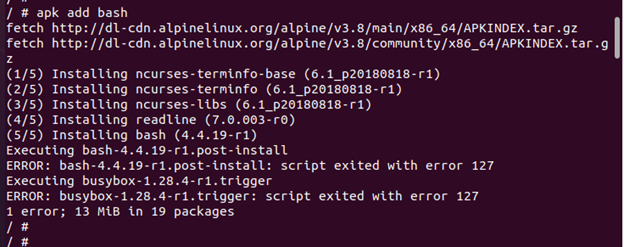

Nesta etapa, instale o Bash por meio do apk, pois algumas funções do sistema não funcionarão se não tivermos nenhum recurso. Embora nosso contêiner esteja operando como root, a instalação do pacote Bash falha.

> # apk adicionar bash

Passo 1 3 : Verifique as informações de recursos

Existem várias maneiras de visualizar os recursos do nosso contêiner, como usar os comandos capsh e proc. Nesta etapa, exibimos as capacidades do contêiner usando o comando proc e proc exibe as capacidades como um bitmap. Embora não seja tão legível quanto o resultado do capsh, cada bit definido aqui representa uma determinada capacidade.

> #cd /proc/1/

Aqui, podemos ver que esse contêiner específico não possui recursos ativados; todos esses valores são zero.

Passo 1 4 : Adicionando um único recurso no Kubernetes SecurityContext

Nas etapas anteriores, descartamos um único recurso que é CAP_MKNOD e descartamos todos os recursos. Mas, nesta etapa, podemos adicionar os recursos de volta.

Execute o seguinte comando para criar o arquivo yAML:

> nano sampleadd.yamlDepois disso, configure o arquivo sampleadd.yaml.

> kubectl criar -f sampleadd.yaml

Agora, vamos tentar o arquivo sampleadd.yaml e adicionar uma única capacidade em nossas configurações de securityContext.

Passo 1 5 : Configurar o recurso único no arquivo YAML

Agora, vamos configurar o arquivo adicionando o recurso em spec.container.securityContext em capacidades.add [“MKNOD”].

A capacidade é exibida no arquivo YAML.

Etapa 16 : Verifique os recursos

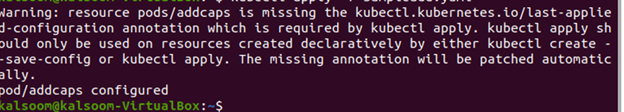

Nesta etapa, execute o addcaps para verificar os recursos usando o seguinte comando:

> kubectl executivo - -stdin - -tty addcaps - - ComoA capacidade adicionada pode ser vista na seguinte saída fornecida:

atual = cap_mknod+ep

Conjunto delimitador = cap_mknod

> #capsh - -print

Conclusão

Você aprendeu primeiro com o exemplo implementado sobre os recursos padrão do contêiner que são atribuídos no tempo de execução exibido com o comando capsh. Em seguida, você aprendeu a descartar um único recurso em um contêiner chamado CAP_MKNOD. Em seguida, você também aprendeu como descartar todos os recursos do contêiner usando a configuração //drop: –all. Em seguida, usamos duas maneiras de exibir os recursos dos contêineres – usando os comandos capsh e proc.