Desafios comuns enfrentados no Metasploit

1. Problemas de instalação e configuração

Um dos desafios iniciais enfrentados por vários usuários envolve o procedimento de instalação e configuração. O Metasploit depende de várias dependências que requerem uma configuração precisa. Se esta configuração não for executada corretamente, pode resultar em vários problemas, incluindo a ausência de módulos ou componentes que não funcionam conforme esperado.

Solução:

Verifique as dependências : certifique-se de que todas as dependências necessárias estejam instaladas e mantidas atualizadas. A documentação oficial do Metasploit oferece uma lista detalhada de pré-requisitos adaptados a vários sistemas operacionais. Execute uma atualização completa do seu sistema Linux usando o seguinte comando:

sudo atualização adequada -e && sudo atualização adequada -e && sudo apt dist-upgrade -e

Use uma distribuição Linux com propósito de penetração : Para agilizar o processo de configuração, considere usar uma distribuição Peneration Linux, como Kali Linux, que vem com o Metasploit pré-instalado.

2. Erros de conexão com o banco de dados

O Metasploit depende de um banco de dados para armazenar informações sobre alvos, vulnerabilidades e dados de sessão. Problemas de conexão com o banco de dados podem atrapalhar o fluxo de trabalho de testes.

Solução:

Configuração do banco de dados : certifique-se de que as configurações do seu banco de dados no Metasploit estejam configuradas corretamente. Verifique novamente as credenciais, endereços de host e portas.

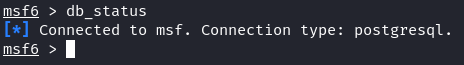

Manutenção de banco de dados : Mantenha seu banco de dados regularmente executando o comando “db_status” para verificar o status da conexão.

3. Problemas de compatibilidade de módulo

Os módulos Metasploit são cruciais para uma exploração bem-sucedida. Podem surgir problemas de incompatibilidade ao usar módulos que não correspondem à configuração do sistema de destino.

Solução:

Validação do Módulo : Sempre valide a compatibilidade dos módulos com o sistema de destino. Use o comando “check” para verificar se um módulo específico é adequado para o destino.

Personalização do Módulo : se necessário, personalize os módulos existentes ou crie os seus próprios para se adequar ao ambiente de destino.

4. Interferência de firewall e antivírus

Firewalls e software antivírus podem bloquear o tráfego do Metasploit e impedir uma exploração bem-sucedida.

Solução:

Criptografia de carga útil : empregue técnicas de criptografia e ofuscação de carga útil para evitar a detecção por software de segurança.

Varredura de porta : Use ferramentas como o Nmap para realizar uma varredura furtiva de portas antes de iniciar o Metasploit para evitar chamar a atenção para suas atividades.

5. Problemas de estabilidade de sessão

Depois que uma exploração bem-sucedida é executada, manter uma sessão estável é essencial para as atividades pós-exploração. A perda de sessão pode atrapalhar seu progresso.

Solução:

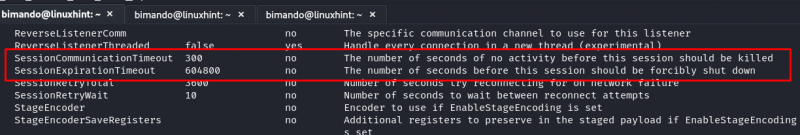

Sessão Keep-Alive : defina as configurações de manutenção de atividade da sessão para garantir conexões estáveis. Metasploit oferece opções avançadas para manter as sessões definindo os valores “SessionCommunicationTimeout” e “SessionExpirationTimeout” para serem mais longos. Para ver as opções avançadas nas janelas do msfconsole, digite o seguinte:

msf > mostrar avançado

Essa configuração avançada possui valores padrão que você pode personalizar. Para estender os valores “SessionCommunicationTimeout” e “SessionExpirationTimeout”, basta digitar o seguinte:

msf > definir SessãoCommunicationTimeout < valor mais alto >msf > definir SessionExpirationTimeout < valor mais alto >

Dinâmica de Sessão : Implemente as técnicas de dinamização de sessão para manter o acesso mesmo se a sessão inicial for perdida.

6. Falhas de exploração

Apesar de um planeamento cuidadoso, nem todas as tentativas de exploração são bem-sucedidas. Compreender por que uma exploração falhou é fundamental para uma solução de problemas eficaz.

Solução:

Análise de registro : analise os logs do Metasploit em busca de mensagens de erro e dicas sobre o motivo da falha de uma exploração. Os registros podem fornecer informações valiosas sobre o que deu errado.

Explorações alternativas : se uma exploração falhar, considere tentar explorações alternativas ou diferentes vetores de ataque.

7. Intensidade de recursos

O Metasploit pode consumir muitos recursos, levando a lentidão ou travamentos do sistema, especialmente durante varreduras ou ataques extensos.

Solução:

Gestão de recursos: Aloque recursos de sistema suficientes (CPU, RAM) para Metasploit para evitar o esgotamento de recursos. Considere executar o Metasploit em máquinas dedicadas ou ambientes virtualizados.

Estrangulamento : use as opções de limitação para limitar a taxa de tentativas de exploração, reduzindo a pressão sobre o sistema de destino.

Conclusão

No domínio dos testes de penetração, dominar o Metasploit é uma jornada repleta de desafios e triunfos. Este guia forneceu insights sobre os problemas comuns enfrentados durante os testes de penetração com Metasploit e ofereceu soluções práticas para superá-los. Lembre-se de que a solução de problemas é uma habilidade essencial para qualquer profissional de segurança cibernética. Ao refinar persistentemente suas habilidades de solução de problemas, você estará mais bem equipado para navegar no mundo complexo do hacking ético e proteger o cenário digital.