AWS é uma plataforma de computação online. Portanto, é natural que a segurança se torne uma das principais preocupações dos desenvolvedores e especialistas em TI. Atendendo a essa necessidade de seus usuários, a AWS eliminou as práticas tradicionais de codificação permanente dos valores dentro do código, introduzindo o “Gerenciador de segredos da AWS”.

Esboço rápido

Este artigo apresenta informações sobre os seguintes aspectos:

- O que é o AWS Secret Manager?

- Como criar e modificar um segredo no AWS Secret Manager usando CLI?

- Conclusão

O que é o AWS Secret Manager?

O AWS Secret Manager brilha em sua capacidade de proteger e proteger informações confidenciais de recursos como tokens OAuth, credenciais de banco de dados, chaves de API, etc. “segredos” . O Secret Manager garante que todas as informações confidenciais do usuário sejam criptografadas e acessadas apenas por órgãos autorizados. Esses segredos podem ser acessados e modificados usando o Console AWS ou CLI.

Como criar e modificar um segredo no AWS Secret Manager usando CLI?

AWS Secret Manager permite que os usuários controlem a autenticação e o gerenciamento de acesso. Além de armazenar e recuperar os segredos, os usuários podem agendar a rotação dos segredos que substituem os segredos de longo prazo pelos de curto prazo. Isso leva a uma postura de segurança aprimorada do aplicativo e evita o possível comprometimento da funcionalidade por qualquer pessoa.

Amazon Web Service é uma plataforma bem arquitetada e segura que se esforça para fornecer as melhores instalações e recursos aos seus usuários. Neste blog, aprenderemos sobre a implementação dos seguintes métodos com segredos usando AWS CLI:

- Método 1: crie um segredo

- Método 2: atualize o valor do segredo

- Método 3: editar a descrição

- Método 4: alterar a chave de criptografia

- Método 5: excluir um segredo

- Método 6: restaurar segredo

- Método 7: marque um segredo

- Método 8: Filtre o segredo

- Método 9: replicar um segredo

Saiba mais sobre como modificar o segredo usando o Console AWS consultando este artigo: “Como modificar segredos com AWS Secret Manager usando o console AWS” .

Método 1: criar um segredo no IAM usando AWS CLI

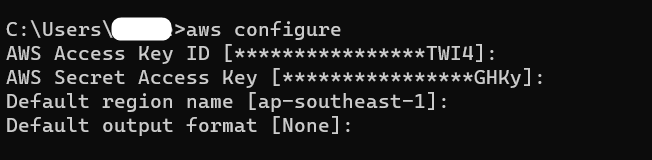

Para criar um segredo no AWS Secret Manager, logar em a conta AWS usando o seguinte comando:

aws configurar

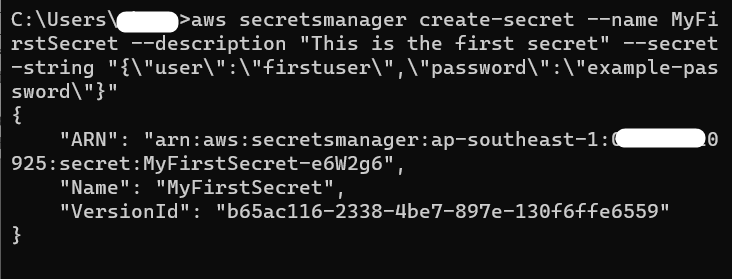

Em seguida, forneça o seguinte comando e clique no botão 'Digitar' botão do teclado:

-nome: é usado para inserir o nome do segredo.

-descrição: forneça uma breve descrição sobre o segredo.

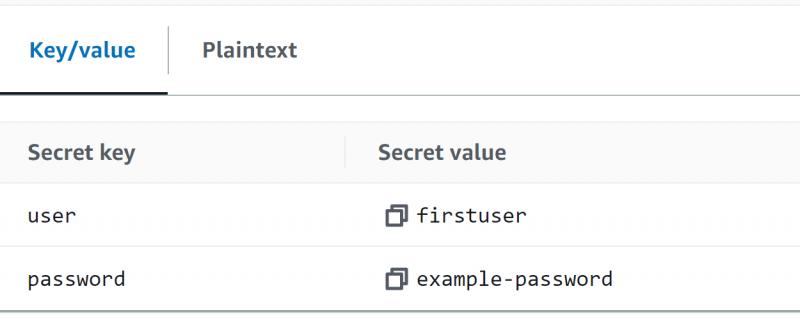

–string secreta: é usado para especificar os pares de valores-chave. No comando mencionado acima, 'do utilizador' e 'senha' são os dois chaves. De forma similar, “primeiro usuário” e “exemplo-senha” são os dois valores para as chaves:

Para saber mais sobre como criar um segredo no AWS Secret Console, consulte este artigo: “Como armazenar credenciais do Amazon RDS usando o Secrets Manager?”

Saída

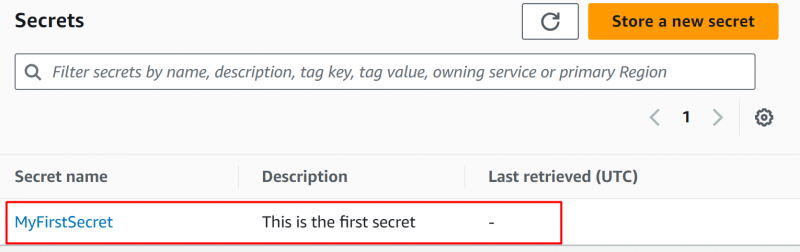

Contudo, a saída também pode ser verificado de Painel do gerenciador do Secret onde o segredo é criado pela CLI:

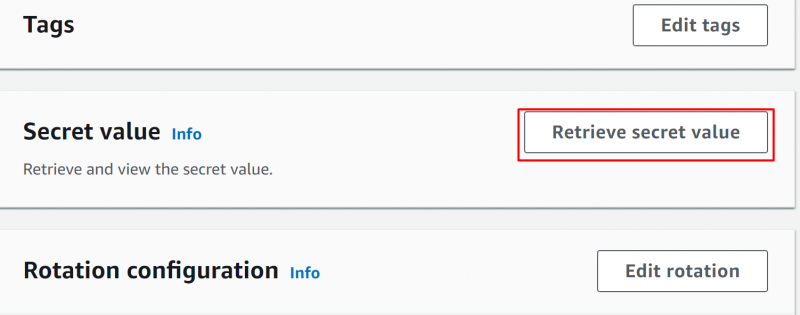

Clique no Nome do segredo . Role para baixo na próxima interface até o “Valor secreto” seção. Toque em “Recuperar valor secreto” botão para visualizar os pares de valores-chave:

O pares de valores-chave exibidos são os mesmos que fornecemos no comando mencionado acima:

Método 2: atualize o valor do segredo

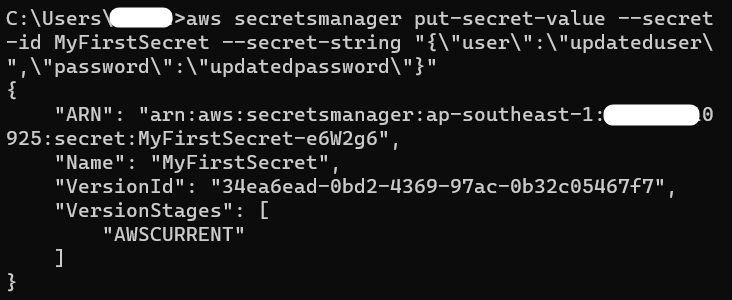

Para atualizar os valores das chaves em um segredo, forneça o comando a seguir. O “–sequência secreta” no comando contém o valor atualizado para o 'do utilizador' e 'senha' chaves.:

aws secretsmanager put-valor secreto --secret-id MeuPrimeiroSegredo --segredo-string '{' do utilizador ':' usuário atualizado ',' senha ':' senha atualizada '}'

Saída

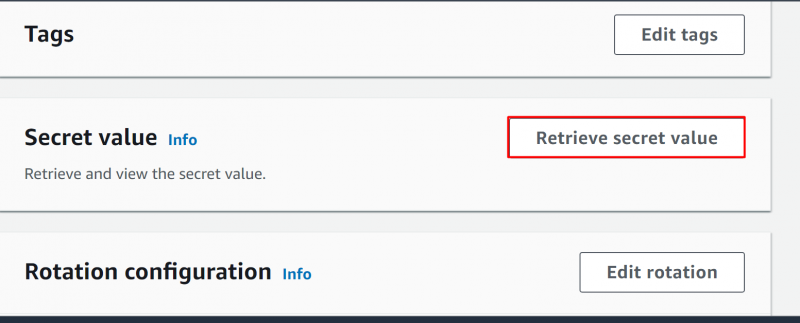

Ao visitar o Painel do gerenciador do Secret, toque em nome do segredo para ver as especificações. No “Valor secreto” seção na interface exibida, toque no “Recuperar valor secreto” botão:

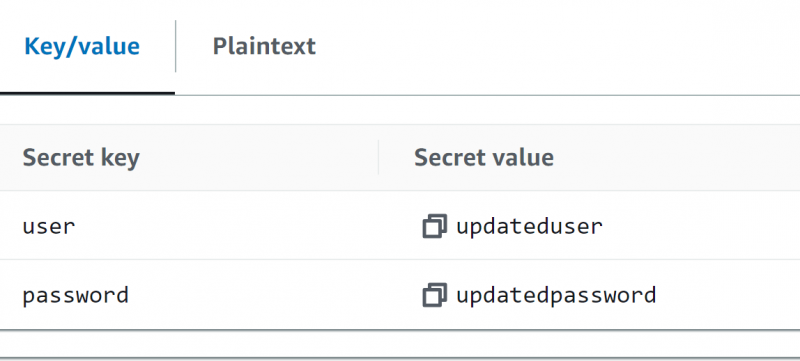

Isso exibirá o pares de valores-chave . A partir daqui, os valores das chaves são atualizados com sucesso:

Método 3: atualize a descrição do segredo

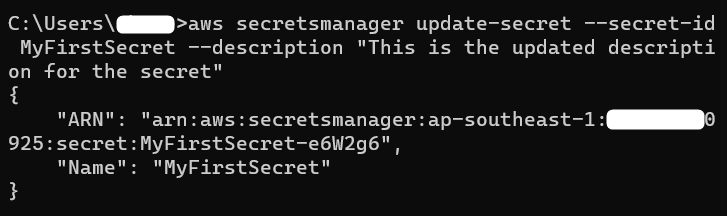

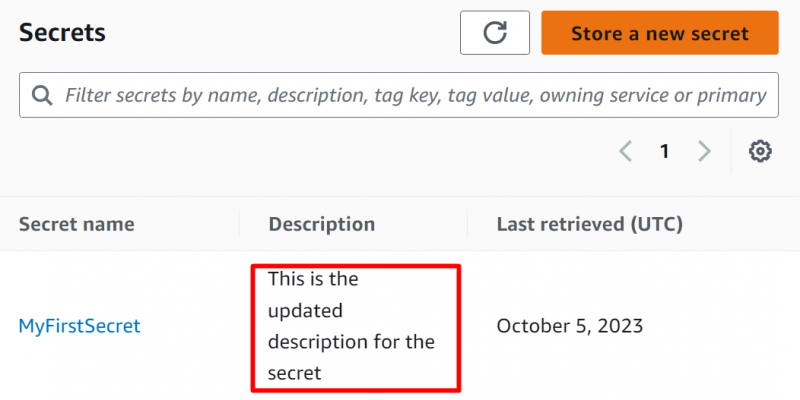

Além dos valores, também podemos editar os descrição do Segredo . Para isso, forneça o seguinte comando à CLI:

aws secretsmanager update-secret --secret-id MeuPrimeiroSegredo --descrição 'Esta é a descrição atualizada do segredo'

Saída

Para verificação, visite o Painel do gerenciador do Secret . No painel, o descrição secreta é fornecido:

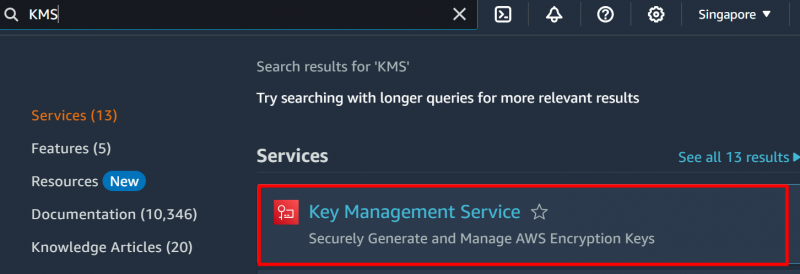

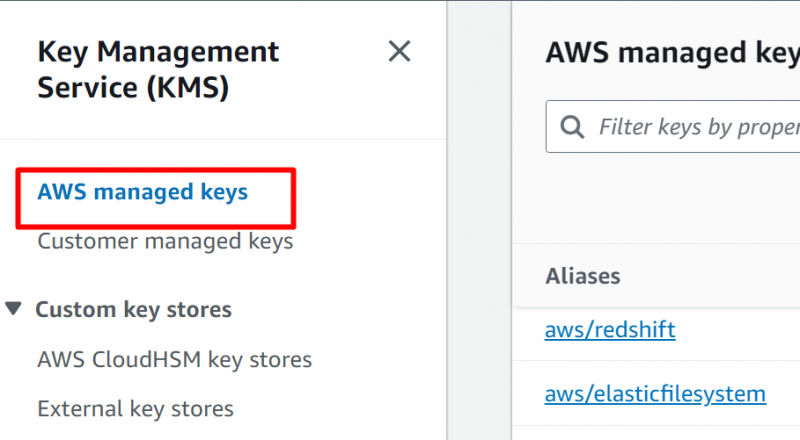

Método 4: alterar a chave de criptografia

Uma das outras modificações que um usuário pode realizar com o AWS Secret Manager é “Alterar a chave de criptografia” do segredo. Para isso, pesquise e selecione o “KMS” serviço de Console de gerenciamento da AWS :

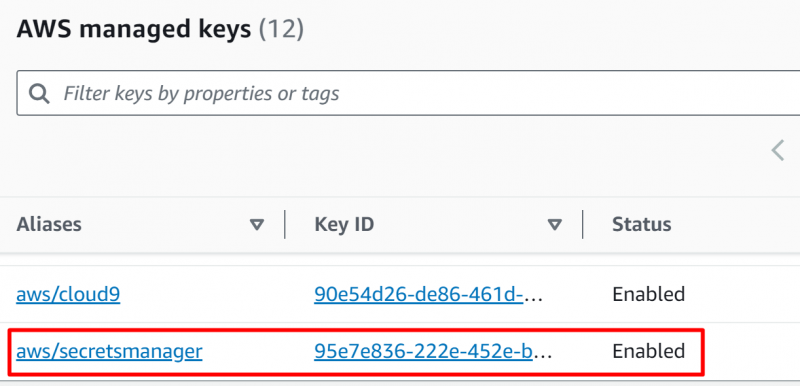

A AWS fornecerá uma chave padrão para criptografia ao criar um segredo. Os usuários também podem selecionar um “Chave gerenciada pelo cliente” mas o prática recomendada é usar o chave padrão fornecida . Como a chave padrão está sendo usada para esta demonstração, clique no botão “Chaves gerenciadas pela AWS” opção na barra lateral esquerda do KMS:

Role para baixo Interface de chaves gerenciadas pela AWS e localize o “aws/gerente secreto” chave. Esta chave está associada ao segredo criado anteriormente. Clique no nome da chave para visualizar as configurações:

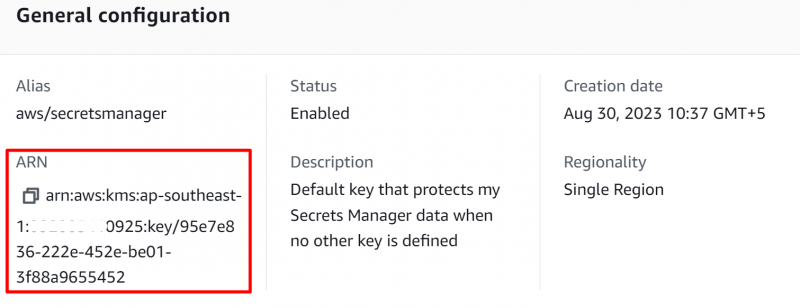

De Interface de configuração geral, copie o “ARN” pois é necessário para identificar o segredo e alterar a chave de criptografia:

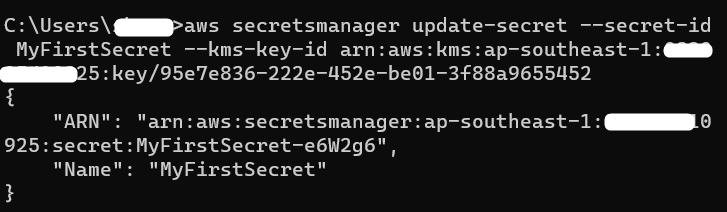

Voltando à CLI, fornecer a seguir comando com o ARN copiado :

aws secretsmanager update-secret --secret-id MeuPrimeiroSegredo --kms-chave-id arn:aws:kms:us-west- 2 : 123456789012 :chave / EXEMPLO1-90ab-cdef-fedc-ba987EXEMPLO–kms-chave-id: forneça o ARN copiado para alterar a chave de criptografia do segredo.

–id secreto: Forneça o nome do segredo para o qual a chave será alterada:

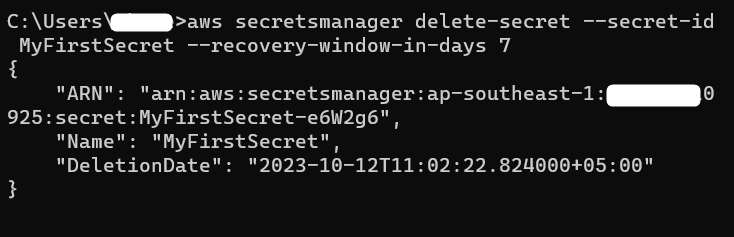

Método 5: excluir um segredo

Um usuário também pode excluir o segredo usando a interface da linha de comandos. Antes de um segredo ser excluído, ele é agendado para um mínimo de 7 dias e um máximo de 30 dias. O comando a seguir é usado para excluir um segredo do Painel do Secret Manager:

aws secretsmanager delete-secret --secret-id MeuPrimeiroSegredo --janela de recuperação em dias 7

–id secreto: forneça o nome do segredo que será excluído.

–janela de recuperação em dias: refere-se ao cronograma de exclusão. O segredo será excluído após o tempo especificado no “janela de recuperação” . O segredo será excluído permanentemente e não poderá ser restaurado.

Saída

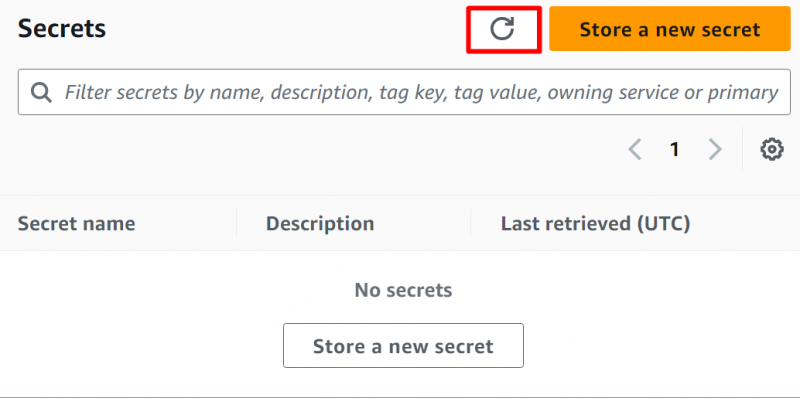

Para verificação, visite o Painel do Gerenciador Secreto e clique no 'Recarregar' botão. Uma interface semelhante à imagem anexada será exibida:

Método 6: restaurar um segredo

Com o AWS Secret Manager, também podemos restaurar o segredo que foi excluído acidentalmente. Na interface da linha de comandos, forneça o seguinte comando:

aws secretsmanager restaurar segredo --secret-id MeuPrimeiroSegredo–id secreto: forneça o nome do segredo que deve ser restaurado.

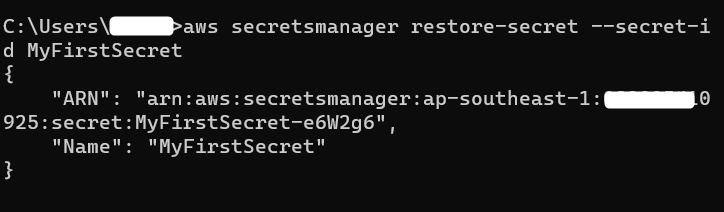

Saída

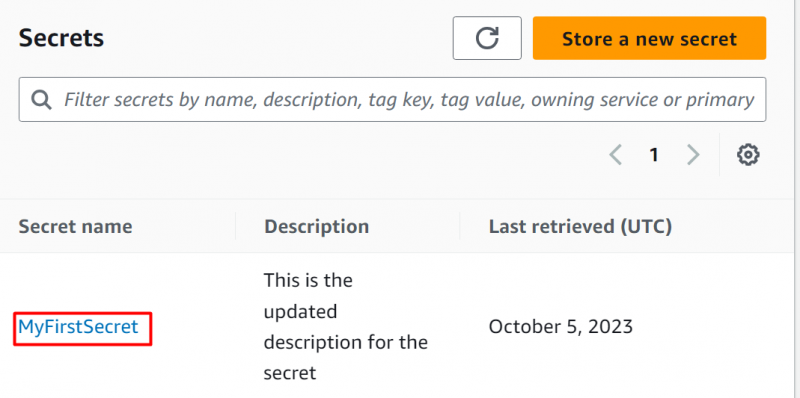

No painel do Secret Manager, o segredo especificado foi restaurado com sucesso :

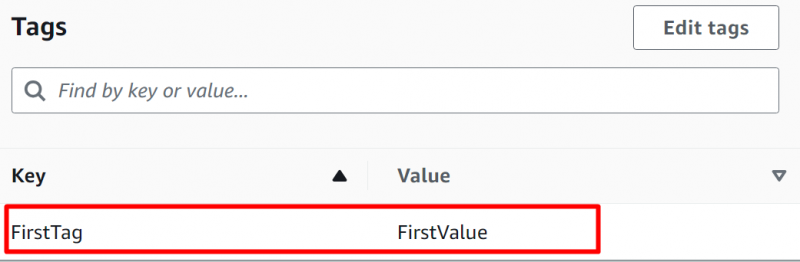

Método 7: marque um segredo

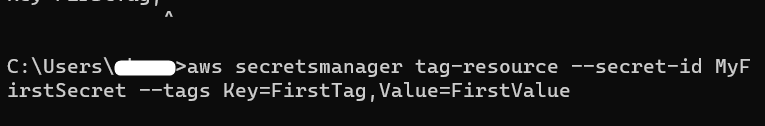

As tags são um jeito eficiente para gerenciar os recursos. Os usuários podem adicionar 50 Tag para um segredo. Para marcar um segredo, forneça o seguinte comando para AWS CLI:

recurso de tag aws secretsmanager --secret-id MeuPrimeiroSegredo --Tag Chave =PrimeiraTag, Valor =PrimeiroValor–id secreto: refere-se ao nome do segredo ao qual as tags serão adicionadas.

-Tag: Tags são a combinação de chaves e valores. Usando a palavra-chave '-Tag', especifique os pares de chave e valor.

Saída

Para verificação, escolha o segredo no painel do Secret Manager. Role para baixo até 'Tag' seção para visualizar a tag adicionada:

Método 8: Filtrar um segredo

AWS permite que os usuários pesquisem os segredos armazenados usando o 'Filtro' palavra-chave. O usuário pode filtrar segredos com base em tags, nome, descrição, etc. Para filtrar os segredos, use o seguinte comando:

aws secretsmanager list-secrets --filtro Chave = 'nome' , Valores = 'MeuPrimeiroSegredo'Chave: especifique o campo pelo qual os segredos devem ser filtrados.

Valores: forneça o nome do segredo para identificá-lo exclusivamente

Ao executar o comando mencionado acima, o Secret Manager exibirá as informações da chave:

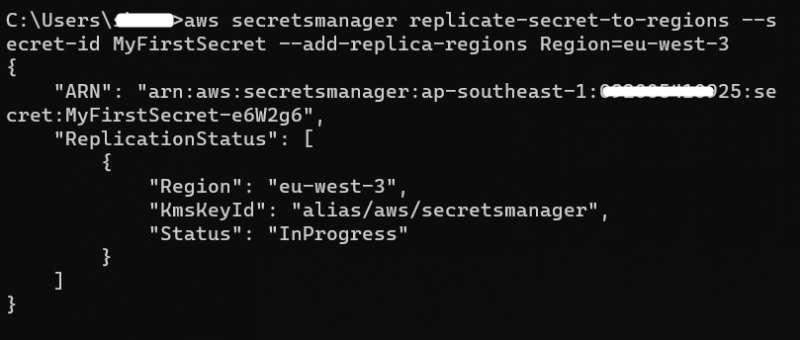

Método 9: replicar um segredo

O Secret Manager também permite que seus usuários repliquem seus segredos em outras regiões da AWS. Para excluir o segredo, é importante primeiro excluir a réplica do segredo. Para configurar a réplica de um segredo em uma região diferente da AWS, use o comando mencionado abaixo:

aws secretsmanager replicate-secret-to-regions --secret-id MeuPrimeiroSegredo --add-réplica-regiões Região =eu-west- 3Região: refere-se à área da AWS onde o segredo deve ser replicado.

Saiba mais sobre como replicar um segredo no AWS Secret Manager consultando este artigo: “Como replicar um segredo para outras regiões no AWS Secret Manager?” .

Saída

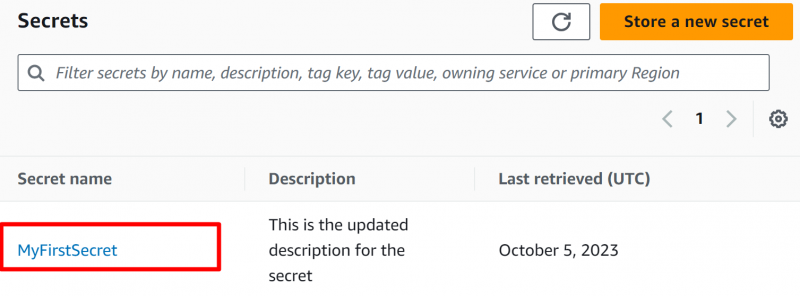

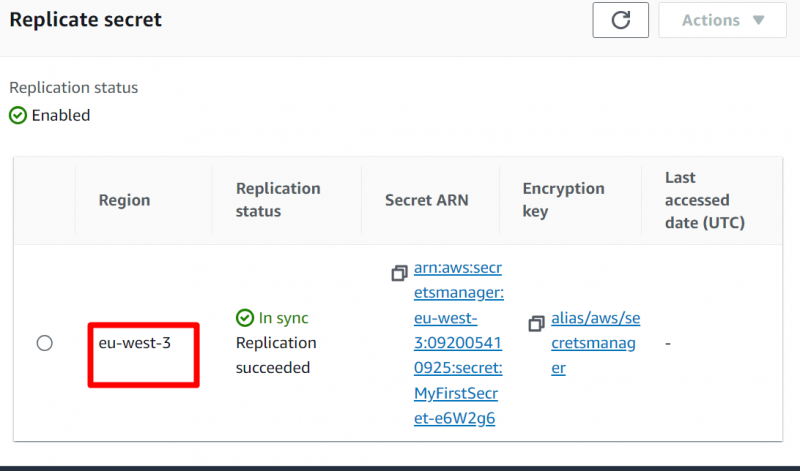

Para verificar se o segredo foi replicado com sucesso ou não, visite o Painel do Gerenciador Secreto e escolha o segredo:

Role para baixo até Replicar seção secreta . A replicação foi habilitada com sucesso :

Isso é tudo deste guia.

Conclusão

Para criar e modificar o segredo usando CLI, insira os comandos mencionados e especifique a ação, o ID do segredo e os pares chave-valor para identificar exclusivamente o segredo. Ao usar esses comandos, os usuários podem executar todas as operações de segredos que foram realizadas usando o Console AWS, como excluir, atualizar, criar, replicar ou restaurar, etc. de como criar e modificar um segredo no AWS Secret Manager usando CLI.